Mayday. “Er zit iemand in ons netwerk en we weten niet wie”

Een reconstructie van de cyberaanval door de ogen van de IT’ers

Terwijl medewerkers en studenten al op een oor liggen, zitten Joost de Jong, Michiel van Grootel en Martin de Vries van LIS op het puntje van hun stoel. Zaterdagavond 11 januari 2025 krijgen ze een melding dat er een hackersoperatie plaatsvindt op de systemen van de TU/e. Het drietal zet direct een tegenaanval in. Een reconstructie door de ogen van IT’ers.

21:20 uur. Security operations manager Joost de Jong zit bij vrienden voetbal te kijken, PSV tegen AZ. Ergens anders ter wereld is iemand begonnen aan een hackersoperatie tegen de TU/e. Iets dat behalve Product Owner Michiel van Grootel nog niemand vermoedt. Van Grootel is vrij en zit wat op YouTube te kijken, zijn telefoon ligt in de buurt. Hij leest gedurende privétijd vrijwel altijd ook mail die op zijn zakelijke account binnenkomt.

Van Grootel houdt zich bezig met de kritische digitale infrastructuur van de universiteit. Die avond komt er een mailtje binnen van de ‘security tooling’ – gereedschappen om de digitale veiligheid van de universiteit te bewaken – waaruit ongewone activiteit in het netwerk blijkt. Hij belt met een engineer uit zijn team Compute and Storage Services om de zaak te verifiëren. “Al snel trekken we samen de conclusie: opschalen.”

21:35 uur. Security Operations manager Joost de Jong krijgt een belletje van een van zijn teamleden die piketdienst heeft en als eerste bij het opschalen is gevraagd. Hij heeft al snel door dat het serieus is en springt op zijn fiets naar huis en pakt zijn laptop erbij.

Het voelt als de Titanic die een scheur heeft over zoveel compartimenten dat hij niet kan blijven drijven

22:13 uur. Chief Information Security Officer (CISO) Martin de Vries krijgt een bericht over de hack in de LIS-crisis-chat, maar merkt die op zijn vrije avond niet meteen op. Genietend van een documentaire over Sylvester Stallone kijkt hij niet veel later toch even op zijn werktelefoon. ‘We hebben een serieus probleem’, leest hij. Vanaf zijn bank kan hij niet heel veel en wacht hij op een update, die zich een minuut of tien daarna aandient.

Hoge privileges

23:15 uur. Niet veel later zitten zeven mensen in een Teams-overleg. “Er zit iemand in ons netwerk en we weten niet wie”, klinkt het. Steeds meer toegangspunten poppen op: de indringer verspreidt zich snel. “Hij beschikt inmiddels over een ‘admin’-account met dusdanig hoge privileges dat het voelt als de Titanic die een scheur heeft over zoveel compartimenten dat hij niet kan blijven drijven als er niet wordt ingegrepen. Deze account kan echt alles”, verzekert De Jong.

Tijdens het online overleg ziet hij dat de hacker pogingen doet om zaken te installeren. De Jong voelt een koude rilling over zijn rug lopen. “Een admin-account die overal verbinding maakt, een spinnenweb dat alsmaar groeit. En bij elke account die we dichtzetten, komt er een andere account als vervanging.”

Elke dag ontvangen De Jong en zijn collega’s 11.000 meldingen met afwijkende patronen. De Jong controleert de data en beoordeelt of er verder onderzoek nodig is. Met 27.000 mensen in het netwerk gebeurt er elke dag wel wat. Door de automatiseringen in de (netwerk)beveiliging hoeft op veel meldingen niet meer handmatig gereageerd te worden, maar 11 januari bleek een uitzondering op die praktijk.

23.15 uur. Iedereen is het met elkaar eens: alle connecties met het netwerk moeten worden verbroken. De Jong seint zijn collega’s van het netwerkteam in. Die knipperen wel even met hun ogen: zoiets gebeurt immers eigenlijk nooit. En het kan bijvoorbeeld gevolgen hebben voor gebruikers van onderzoeksopstellingen of voor de studententeams. Maar niets doen, zou nog veel grotere gevolgen hebben. “Het netwerk moet nu worden uitgeschakeld”, luidt de beslissing. Mayday.

Uitzetten van het netwerk

Dat betekent dat maandag de universiteit niet ‘open’ kan. Dit is geen kwestie van even een stekker erin en eruit. Het uitzetten van het netwerk heeft ook tot gevolg dat de IT’ers zelf nergens meer bij kunnen. De Jong is daar op voorbereid. “Ik heb een lijst op papier met belangrijke telefoonnummers voor in noodsituaties.” Dit is zo’n situatie. Maar ondanks dat hij mensen kan bereiken, kan hij niet bij de securitytools of herstelprocedures die op het netwerk staan.

Tijdens het onlineoverleg wordt afgesproken: ‘We komen nu allemaal naar de campus, want ook Teams werkt niet meer als we het netwerk uitzetten’.

Sorry, u hebt een wat te melden?

00:00 uur. Martin de Vries stapt in de auto naar de campus. Onder het rijden belt hij de politie om de hack te melden. Mayday. Bij de meldkamer wordt niet elke dag zo’n melding gedaan. “Sorry, u hebt een wat te melden?”, krijgt hij te horen. “Maar uiteindelijk is het goed opgepakt.”

Onderweg gaan verschillende gedachtes door het hoofd van De Vries. ‘Nu zijn wij aan de beurt. Wat tref ik aan zo? Live is toch anders dan aan de telefoon’, denkt hij bij zichzelf.

00:30 Aangekomen bij de campus ziet De Jong politie, ingelicht door De Vries.

De Chief Security Information Officer drukt bij aankomst op de intercom bij Atlas. Iemand van de beveiliging – 24 uur per dag aanwezig – laat hem binnen. Hij loopt een totaal leeg en donker gebouw binnen en pakt de lift naar de elfde verdieping.

De zeven mannen verzamelen zich met een krat Cola Zero en enkele blikjes RedBull die Michiel van Grootel in zijn auto geladen heeft voor hij vertrok. Het gaat ze helpen scherp te blijven in de lange nacht die komen gaat.

01:00 uur. Het netwerk is uitgezet en niemand kan of ziet nog iets. De Jong: “Je denkt dat je zo ook de hacker stopt, maar toch heb je dat stemmetje in je hoofd van ‘wat als hij via een onbekende server nog binnen zit? Of via een 4G-dongel (een apparaatje waarmee je via een mobiel netwerkverbinding kunt maken met internet, red.)?’”

Even ademen

Het team kan nu even ademhalen en een plan de campagne bedenken. Want als hier het netwerk weer opengaat, kan de hacker ook weer verder. “Het is schipperen in de mist”, zegt De Jong. Hij kijkt streng. “Waar IT’ers best kunnen discussiëren op de werkvloer, is er nu een stille focus en gezamenlijke aanpakkersmentaliteit. Deze persoon moet gestopt worden.”

Nu het netwerk platligt, zorgt dit voor meer rust dan ervoor. Het is waarschijnlijk dat de hacker nu niet meer verder kan. Maar zodra je weer iets open zet, is het oppassen geblazen. Alles moet gecontroleerd en voorzichtig.

03:00 uur. Uit het raam ziet De Jong de mensen van securitybedrijf Fox-IT aankomen. Die komen voor het forensische werk: hoe is deze hacker binnengekomen? Het team gaat aan de slag, maar voor de TU/e’ers is het de eerste zorg de hacker uit het netwerk te houden.

05:15 uur. De Vries stapt in de auto naar huis om daar een klein uurtje slaap te pakken. Om 08:00 is hij weer op de campus.

08:00 uur. Deze zondagochtend is ook het centrale crisisteam aanwezig. Er wordt verder overlegd welke vervolgstappen genomen moeten worden en hoe de gemeenschap moet worden voorgelicht over de situatie.

De dagen erna

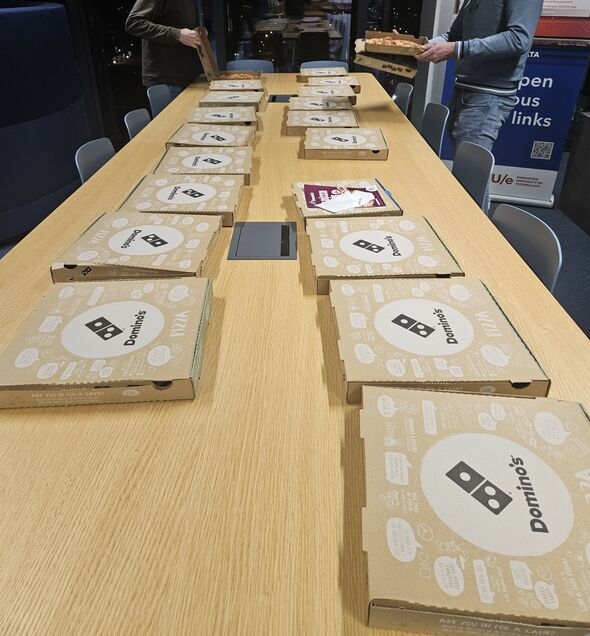

In de dagen die volgen blijft Atlas vloer 11 het domein van de IT-deskundigen om het netwerk weer veilig overeind te helpen. De universiteit verzorgt de nodige energie in de vorm van maaltijden om de collega’s te ondersteunen.

Dan hang je boven een warmhoudbak met lasagne en komt er ook wat ruimte voor luchtige humor: was jij het niet gewoon, Piet?

De Jong: “Dan hang je boven een warmhoudbak met lasagne en komt er ook wat ruimte voor luchtige humor: was jij het niet gewoon, Piet?” Maar wie er achter de cyberaanval zit, blijft onduidelijk. Doordat de persoon of personen zo snel zijn betrapt en het netwerk dicht is gezet, zijn er ook amper bruikbare sporen achtergelaten.

Toch is de dader of daders enkele dagen voor de hack al binnen geweest, weet De Vries. “Ze hebben dit moment op zaterdagavond vervolgens uitgekozen voor een grootschalige aanval.”

De universiteit biedt een tegenstelling die lastig is voor security: de wetenschap wil zoveel mogelijk openheid van onderzoek en data kunnen delen, vanuit veiligheidsperspectief wil je zoveel mogelijk geslotenheid en controle. De Jong heeft een achtergrond bij Defensie. Dat is het andere uiterste: er staat een hek om het terrein, elke deur zit dicht en er is gewapend toezicht. “Beveiliging werkt het beste als je procedures optimaal kunt inregelen. Maar de mens wil steeds wat anders, zeker in een dynamische wetenschappelijke omgeving. Dat is lastig.”

Van Grootel is de man die ervoor gezorgd heeft dat de TU/e minimaal een halfuur gewonnen heeft ten opzichte van de automatische respons die 24/7 wordt ingeschakeld bij afwijkingen in de security tools. Een halfuur tijdwinst is veel in deze crisissituatie, weet De Vries. “Met een halfuur extra zouden de aanvallers al veel verder geweest zijn met het aanrichten van schade en het encrypten van alle data. Op het moment dat we de tegenaanval inzetten, moesten ze reageren op onze verdedigingsacties”, zo blikt hij terug na het dichtzetten van het netwerk.

Je moet door de waan van de dag niet vergeten wat belangrijk is in het leven

De IT’er is het weekend maar heel even thuis geweest. “Ik ben wel wat gewend, maar je ziet dat bij sommige collega’s de spanning te veel wordt op een bepaald moment. Dan stuur je iemand naar huis voor zijn eigen welzijn. De mensen hebben zich zo fantastisch goed ingezet, dat raakt me.”

Van Grootel besluit zondag zelf ook kort naar huis te gaan voor een powernap en om zijn dochtertje een knuffel te geven. “Je moet door de waan van de dag niet vergeten wat belangrijk is in het leven. En opladen is ook essentieel om op je werk weer van betekenis te kunnen zijn.”

Geleerde lessen

Terugkijkend hebben Van Grootel en zijn collega’s ook weer nieuwe dingen geleerd van deze crisis. “Zo moeten we bijvoorbeeld de security tooling beter compartimenteren. Dan kunnen we makkelijker iets afsluiten, maar zelf nog wel bij nuttige security tools komen om de hackingactiviteit te monitoren.”

Toch is het volgens het drietal relatief goed gegaan en is veel schade voorkomen. “Vergeleken met een aantal jaar geleden waren we nu veel beter voorbereid op een hacker. En we leren hierdoor niet alleen bij over wat er qua techniek nog beter kan, maar ook qua communicatie naar de buitenwereld. Het is een complexe omgeving, een universiteit. Iedereen moet en wil alles kunnen om goed onderzoek te kunnen doen. En dat brengt risico’s met zich mee. Incidenten als deze doen de balans van wat wel en niet kan verschuiven. Er wordt nu meer standaard dichtgezet dan voorheen.”

Chief Information Security Officer (CISO) Martin de Vries is genomineerd tot CISO van het jaar, onder meer voor de aanpak van de hack bij de TU/e. Samen met Vladimir Cibic van KPN en Florence Mottay van Zalando strijdt hij om de titel. Op 27 mei wordt de uitslag bekendgemaakt.

De hoofdfoto is deels tot stand gekomen met AI, gemaakt met Photoshop en Firefly.

Discussie